La Importancia de las Reglas de Seguridad en la Protección de Datos

En la era digital en la que vivimos, la protección de datos es una preocupación crítica para individuos, empresas e instituciones. Los datos son un activo invaluable y su seguridad es fundamental para mantener la confianza de los clientes, la integridad de las operaciones comerciales y el cumplimiento de las regulaciones de privacidad.

En este contexto, las reglas de seguridad desempeñan un papel esencial en la protección de los datos contra amenazas tanto internas como externas. Estas reglas, que establecen políticas y procedimientos para el manejo seguro de la información, ayudan a prevenir el acceso no autorizado, la manipulación indebida y la pérdida de datos críticos.

En este artículo, exploraremos en detalle la importancia de implementar reglas de seguridad efectivas para proteger tus datos en entornos digitales. Desde la gestión de puertos hasta el control de acceso basado en IP y otros aspectos clave de la seguridad de la información, analizaremos cómo estas reglas contribuyen a la protección de tus activos digitales.

¡Prepárate para sumergirte en el fascinante mundo de la seguridad de datos y aprender cómo proteger tus activos digitales de manera efectiva!

Gestión de Puertos

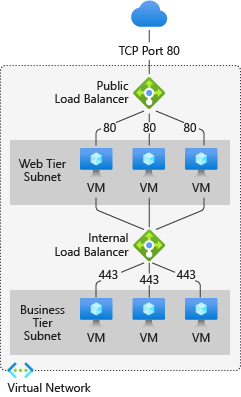

Los puertos son puntos de acceso que permiten la comunicación entre sistemas y aplicaciones a través de la red. En entornos digitales, la gestión adecuada de los puertos es esencial para garantizar la seguridad de los datos. Aquí exploraremos cómo la gestión de puertos contribuye a proteger la integridad y la confidencialidad de la información.

Significado de los Puertos

Cada puerto tiene un propósito específico en la comunicación de red. Por ejemplo, el puerto 80 se utiliza para el tráfico HTTP, el puerto 443 para HTTPS y el puerto 22 para SSH. Comprender el significado de estos puertos es fundamental para implementar medidas de seguridad efectivas.

Importancia de la Gestión de Puertos

La gestión de puertos permite controlar qué tipo de tráfico puede entrar y salir de un sistema. Esto ayuda a prevenir accesos no autorizados y ataques cibernéticos, garantizando que solo el tráfico legítimo tenga acceso a los recursos del sistema.

Estrategias de Seguridad

Existen varias estrategias para asegurar la gestión de puertos, como la segmentación de red, el uso de firewalls y la implementación de reglas de firewall específicas. Estas medidas ayudan a proteger los puertos de posibles amenazas y a garantizar la integridad de los datos.

Control de Acceso Basado en IP

El Control de Acceso Basado en IP es una estrategia fundamental para regular el acceso a sistemas y servicios en entornos digitales. En esta sección, exploraremos cómo funciona esta técnica y su importancia en la protección de datos.

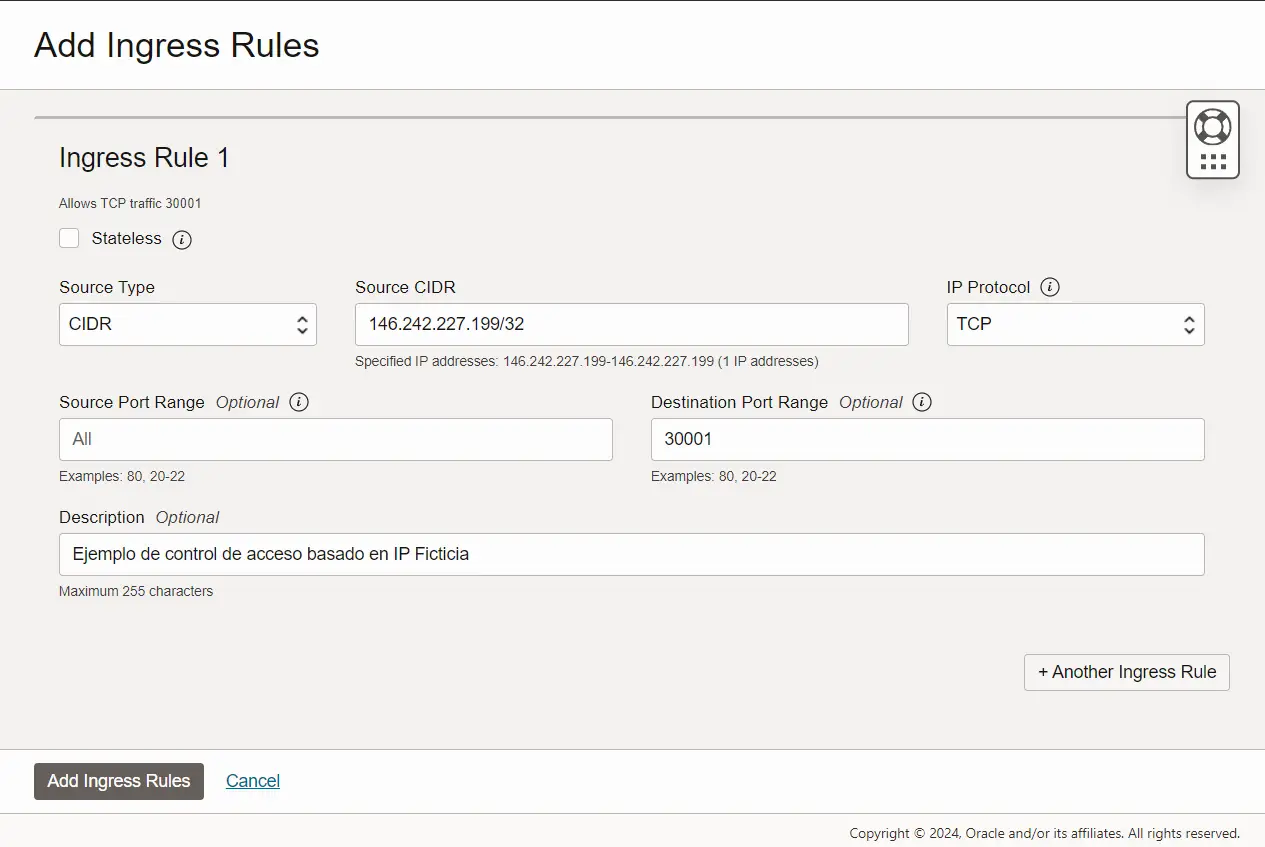

Concepto y Funcionamiento del Control de Acceso Basado en IP

El Control de Acceso Basado en IP consiste en permitir o denegar el acceso a recursos basándose en la dirección IP del usuario o dispositivo. Esta técnica ayuda a establecer políticas de acceso más granulares y a proteger los sistemas contra accesos no autorizados.

Implementación de Reglas de Acceso Basadas en IP

Para implementar el Control de Acceso Basado en IP, se definen reglas específicas que especifican qué direcciones IP están permitidas o bloqueadas. Estas reglas se aplican en firewalls, routers y otros dispositivos de red para controlar el tráfico entrante y saliente.

Mejores Prácticas para el Control de Acceso Basado en IP

Al implementar el Control de Acceso Basado en IP, es importante seguir algunas mejores prácticas. Esto incluye la revisión regular de las reglas de acceso, la configuración adecuada de los dispositivos de red y la monitorización constante del tráfico para detectar posibles anomalías.

El Control de Acceso Basado en IP proporciona una capa adicional de seguridad al restringir el acceso solo a direcciones IP autorizadas. ¡Explora cómo esta técnica puede fortalecer la protección de tus datos en línea!

Puertos Mínimos Importantes

Algunos puertos tienen una importancia crítica en la comunicación de red y en el funcionamiento de servicios esenciales. En esta sección, exploraremos los puertos mínimos más importantes y cómo protegerlos adecuadamente para garantizar la seguridad de los datos.

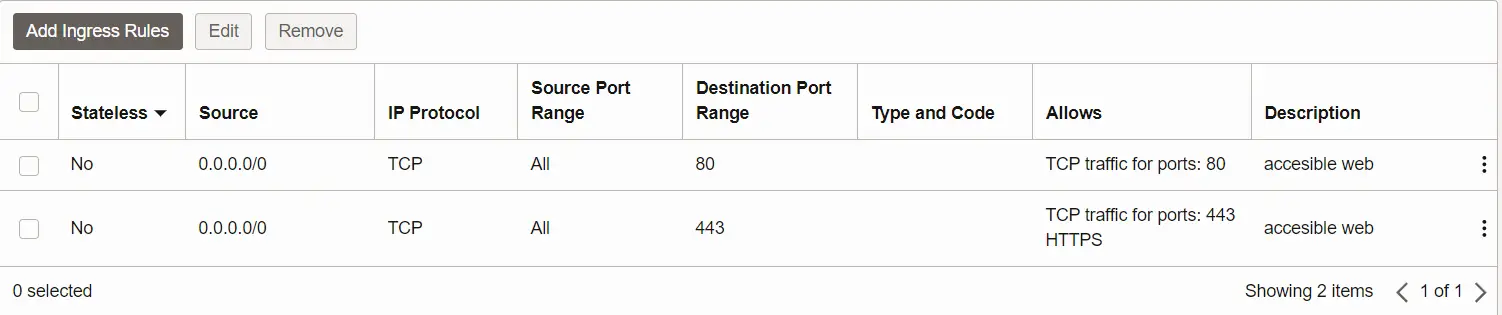

Puerto 80 (HTTP)

El puerto 80 es utilizado para el tráfico HTTP, el protocolo de transferencia de hipertexto que se utiliza para acceder a páginas web. Es fundamental para el funcionamiento de servidores web. Se recomienda configurar medidas de seguridad adicionales, como cortafuegos y sistemas de detección de intrusiones, para proteger los servidores web frente a posibles ataques. Sin embargo, este puerto debe permanecer abierto al tráfico público (0.0.0.0/0) para permitir el acceso a las páginas web.

Puerto 443 (HTTPS)

El puerto 443 es utilizado para el tráfico HTTPS, el protocolo de transferencia segura de hipertexto que cifra la comunicación entre el cliente y el servidor. Es esencial para proteger la confidencialidad de los datos durante la transmisión. Se recomienda implementar certificados SSL/TLS para garantizar conexiones seguras y utilizar configuraciones adecuadas de cifrado para proteger la integridad de los datos. Al igual que el puerto 80, el puerto 443 también debe permanecer abierto al tráfico público (0.0.0.0/0) para permitir el acceso seguro a las páginas web.

Puerto 22 (SSH)

El puerto 22 es utilizado para el protocolo SSH (Secure Shell), que proporciona un canal seguro para acceder y administrar sistemas remotos de forma segura. Es esencial para la administración remota de servidores y dispositivos. Sin embargo, se recomienda restringir el acceso al puerto SSH solo a direcciones IP autorizadas y, en la medida de lo posible, utilizar autenticación de clave pública en lugar de contraseña para aumentar la seguridad. Además, se puede implementar la autenticación de dos factores para agregar una capa adicional de seguridad.

Otros Puertos Relevantes

Además de los puertos mencionados, existen otros puertos relevantes que desempeñan un papel crítico en la comunicación de red y en el funcionamiento de servicios específicos. Es importante revisar y asegurar adecuadamente todos los puertos abiertos en los sistemas, limitando el acceso solo a aquellos necesarios para el funcionamiento del servicio y configurando medidas de seguridad adicionales, como cortafuegos y sistemas de prevención de intrusiones, para proteger contra posibles amenazas.

Explorar la importancia de estos puertos mínimos y asegurarlos adecuadamente es esencial para garantizar la seguridad de los datos y proteger los sistemas y servicios en entornos digitales.

Consideraciones de Seguridad en la Nube

La seguridad en la nube es un aspecto crítico que debe abordarse de manera exhaustiva para proteger los datos y garantizar la integridad de los sistemas en entornos de computación en la nube. En este apartado, examinaremos las consideraciones más importantes en materia de seguridad en la nube y cómo enfrentar los desafíos asociados.

Desafíos de Seguridad en la Nube

La migración a la nube introduce una serie de desafíos de seguridad, como la gestión de identidades y accesos, la protección de datos sensibles y la seguridad de la infraestructura subyacente. Estos desafíos se ven agravados por la naturaleza dinámica y distribuida de los entornos de nube, lo que requiere enfoques proactivos para mitigar riesgos y asegurar la confidencialidad, integridad y disponibilidad de los datos.

Estrategias de Seguridad

Para abordar estos desafíos, es fundamental implementar estrategias de seguridad sólidas y bien definidas. Esto incluye la adopción de prácticas de seguridad en todas las capas del stack de tecnología, desde la protección de la red y la infraestructura hasta la aplicación de políticas de seguridad robustas en las aplicaciones y los datos almacenados en la nube. Además, es crucial establecer mecanismos de control de acceso, cifrado de datos y monitoreo continuo para detectar y responder rápidamente a posibles amenazas.

Cumplimiento Normativo y Regulatorio

Otro aspecto importante de la seguridad en la nube es el cumplimiento normativo y regulatorio. Las organizaciones deben cumplir con una variedad de normativas y estándares de seguridad, como GDPR, HIPAA, PCI DSS, entre otros, que establecen requisitos específicos para proteger la privacidad y la seguridad de los datos. Es fundamental asegurarse de que las políticas y procedimientos de seguridad estén alineados con estos requisitos y se implementen de manera efectiva en todos los aspectos de la infraestructura y las operaciones en la nube.

Educación y Concienciación en Seguridad

Además de las medidas técnicas, la educación y la concienciación en seguridad son aspectos clave para fortalecer la postura de seguridad en la nube. Todos los usuarios y administradores de sistemas deben estar capacitados para reconocer y responder a posibles amenazas de seguridad, así como para cumplir con las políticas y procedimientos establecidos. La formación regular en seguridad y la promoción de una cultura de seguridad son esenciales para mitigar el riesgo humano y garantizar la protección de los datos en entornos de nube.

Evaluación y Mejora Continua

Por último, pero no menos importante, la evaluación continua y la mejora de las medidas de seguridad son fundamentales para mantenerse al día con las amenazas emergentes y los cambios en el panorama de seguridad. Las organizaciones deben realizar auditorías de seguridad periódicas, pruebas de penetración y evaluaciones de riesgos para identificar posibles vulnerabilidades y áreas de mejora. Además, deben estar preparadas para ajustar y actualizar sus estrategias de seguridad en respuesta a nuevas amenazas y desafíos.

En resumen, la seguridad en la nube es un proceso continuo y multidimensional que requiere una combinación de medidas técnicas, políticas y procedimientos, educación y concienciación, así como evaluación y mejora continua. Al abordar estas consideraciones de seguridad de manera integral, las organizaciones pueden mitigar los riesgos y garantizar la protección de los datos en entornos de nube.

Conclusión

La seguridad en la nube es un aspecto fundamental que requiere una atención meticulosa y una estrategia integral para proteger los datos y garantizar la integridad de los sistemas. A lo largo de este artículo, hemos explorado las principales consideraciones de seguridad en la nube y cómo abordar los desafíos asociados.

Desde los desafíos técnicos hasta el cumplimiento normativo, la educación en seguridad y la mejora continua, hemos examinado diversos aspectos que influyen en la seguridad en la nube. Es evidente que la seguridad en la nube es un esfuerzo conjunto que requiere la colaboración de diferentes partes interesadas, incluidos los proveedores de servicios en la nube, las organizaciones y los usuarios finales.

Es importante destacar la importancia de adoptar una mentalidad proactiva hacia la seguridad en la nube. Esto implica implementar medidas de seguridad sólidas en todas las capas del stack de tecnología, mantenerse al día con las mejores prácticas de seguridad y estar preparado para adaptarse a las amenazas emergentes y los cambios en el panorama de seguridad.

Además, la educación y la concienciación en seguridad juegan un papel crucial en la protección de los datos en entornos de nube. Todos los usuarios y administradores de sistemas deben estar capacitados para reconocer y responder a posibles amenazas de seguridad, así como para cumplir con las políticas y procedimientos establecidos.